Nu gebouwautomatiseringssystemen deel gaan uitmaken van het IoT, kijkt Bruno Johnson naar de aanpak van IP-BLiS op het gebied van beveiliging.

Gebouwautomatiseringssystemen zijn kwetsbaar voor aanvallen, zowel van binnen als van buiten het gebouw. Dit betekent dat de automatiseringssystemen van gebouwen gebruik moeten maken van beveiligingskaders die vereisen dat alle gebruikers en alle apparaten worden geauthenticeerd, door hun identiteit en integriteit te controleren.

Gebouwen zijn in hoge mate gereglementeerd. Dat betekent dat degenen die verantwoordelijk zijn voor alle stadia van de levenscyclus van een gebouw, zeer bekwaam en toerekenbaar moeten zijn. Dit geldt met name voor de beveiliging van gebouwen, aangezien dit een directe invloed kan hebben op de veiligheid van gebouwen.

IP-BLiS erkent de behoefte aan sterke beveiliging

IP-BLiS is geen nieuwe entiteit, maar een verzameling van bestaande organisaties die in 2020 zijn gaan samenwerken. IP-BLiS erkent dat de behoefte aan sterke beveiliging van het allergrootste belang is voor gebouwautomatiseringssystemen. Hoewel er voor IT-systemen en IT-professionals mogelijk opleidingen zijn voorzien op het gebied van IP-beveiliging (Internet Protocol), worden OT-systemen en -professionals (Operational Technology) in dit opzicht vaak over het hoofd gezien. Bovendien zijn de vereisten voor certificering of naleving van regelgevingskaders in veel gevallen nog in de ontwerpfase.

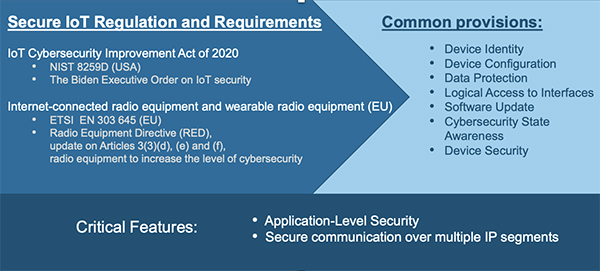

Het U.S. National Institute of Standards and Technology (NIST) verstrekt bijvoorbeeld richtsnoeren in de vorm van de NISTIR 8259-reeks. NISTIR 8259A is de Core Device Cybersecurity Baseline die zich richt op de technische mogelijkheden van apparatuur, terwijl NIST 8259B betrekking heeft op niet-technische vereisten, zoals documentatie, informatieverzoeken, informatieverspreiding en opleiding en bewustmaking. Inmiddels heeft de Europese Commissie (EC) de vereiste ETSI EN 303 645 gepubliceerd, die betrekking heeft op dertien categorieën van beveiliging, met de nadruk op technische voorzieningen en niet-technische vereisten.

Bovendien heeft de EG de richtlijn betreffende radioapparatuur bijgewerkt, waarin het regelgevingskader voor het verkrijgen van het CE-merkteken is vastgelegd. De Commissie heeft aanvullende mandaten goedgekeurd voor die richtlijn met betrekking tot apparaten die via het internet kunnen communiceren, persoons-, verkeers- of locatiedata kunnen verwerken, of financiële transacties kunnen uitvoeren. Die bepalingen worden bindend op 1 augustus 2024. Ook de Amerikaanse Federal Communications Commission (FCC) heeft in juni 2021 een Notice of Proposed Rulemaking (kennisgeving van voorgestelde regelgeving) en een Notice of Inquiry (kennisgeving van informatie-inwinning) van 12 maanden uitgebracht, waarin de nadruk ligt op het verbeteren van de invoering van beste praktijken op het gebied van cyberbeveiliging.

Gemeenschappelijke bepalingen inzake veiligheid

De voorschriften en vereisten inzake beveiliging kunnen worden teruggebracht tot zeven gemeenschappelijke bepalingen, zoals weergegeven in de afbeelding hieronder.

De gemeenschappelijke bepalingen worden als volgt gedefinieerd:

• Apparaatidentiteit: een unieke adreswaarde die aan een apparaat of eindpunt is gekoppeld.

• Apparaatconfiguratie: de mogelijkheid om apparaten te configureren via logische interfaces.

• Gegevensbescherming: de mogelijkheid om een apparaat en de opgeslagen data cryptografisch te beschermen.

• Logische toegang: de mogelijkheid om authenticatie- en identificatieconfiguratie tot stand te brengen.

• Software-update: de mogelijkheid om de software van een apparaat bij te werken.

• Cyberbeveiligingsbewustzijn: de mogelijkheid om gebeurtenissen te genereren, te monitoren en te rapporteren.

• Apparaatbeveiliging: de mogelijkheid om het apparaat bij normaal gebruik te beveiligen.

Aandacht voor elke fase van de levenscyclus van het gebouw

Het gebouwautomatiseringssysteem moet niet alleen de hierboven vermelde gemeenschappelijke bepalingen voor apparaatbeveiliging aankunnen, maar ook in staat zijn de in- en uitbedrijfname van apparatuur af te handelen. Er is ook een proces voor de behandeling van ingediende kwetsbaarheden vereist, zodat apparaten met een vastgestelde kwetsbaarheid kunnen worden geïsoleerd en bijgewerkt. Er moet ook een EoL-beleid (End of Life) en een EoS-beleid (End of Service) zijn voor apparaten en systemen die niet langer worden ondersteund door hun respectieve fabrikanten. Daarom moet in elke fase van de levenscyclus van een gebouw aandacht worden besteed aan beveiliging.

Natuurlijk is er in een groot deel van de wereld betrekkelijk weinig nieuw gebouwde infrastructuur. Er wordt dan ook van uitgegaan dat gebouwautomatiseringssystemen, net als IT-systemen, voortdurend moeten worden onderhouden en geüpgraded met het oog op de veiligheid. De hiervoor vermelde bepalingen moeten dan ook regelmatig worden herzien.

De voordelen van het volgen van IP-BLiS-aanbevelingen

Zoals gezegd, beginnen wetgevers beveiliging voor sommige soorten apparatuur verplicht te stellen, en als niet aan die beveiligingsvereisten wordt voldaan, kan dat financiële en reputatieschade tot gevolg hebben. Bovendien zou een inbreuk op de beveiliging secundaire schade kunnen veroorzaken, zoals veiligheid.

IP-BLiS heeft een aantal gemeenschappelijke beste praktijken voor de beveiliging van gebouwen vastgelegd. Die beste praktijken hadden betrekking op verschillende gebieden van het netwerkbeheer voor gebouwenautomatisering, waaronder adressering van apparaten, servicedetectie, beveiliging, ondersteuning van de fysieke laag en infrastructuurvereisten. Hoewel ze niet exhaustief zijn, dragen ze er wel sterk toe bij dat professionals in de bouwsector worden voorgelicht en geïnformeerd over toekomstige veranderingen.

Conclusie

Er is niet alleen behoefte aan een betere opleiding van zowel IP- als OT-professionals op het gebied van de beveiliging van gebouwen. De uitdaging waar de sector nu voor staat, is ook dat er een wirwar is aan voorschriften die in verschillende regio’s zijn vastgelegd, met weinig duidelijke richtsnoeren voor certificering of naleving.

IP-BLiS erkent dat gemeenschappelijke keuzes en beste praktijken een essentieel ingrediënt zijn om complexere en veelzijdige gebouwenautomatiseringssystemen duurzaam en beheersbaar te maken. IP-BLiS heeft een aantal gemeenschappelijke beste praktijken vastgelegd voor het IoT en de beveiliging van gebouwen, en zal informatie blijven verstrekken over de voortgang van producten die deze concepten volgen, naarmate ze op de markt komen.

Dit artikel werd voor IP-BLiS geschreven door Bruno Johnson, voorzitter van de OCF Marketing & Communications Work Group.